ThinkPHP的安全注意事项

ThinkPHP / 管理员 发布于 9年前 316

本文主要和大家探讨一下ThinkPHP的安全注意事项,可以作为ThinkPHP建议的安全规范实践。

首先,没有绝对的安全,只要你有足够的安全意识才能尽可能的杜绝安全隐患。规范的使用框架,能让你尽量避免一些看起来比较幼稚的安全问题。本文描述的安全注意事项主要是指生产环境下面的安全策略,本地开发的情况下有时候为了调试的需要安全并不是第一考虑。

ThinkPHP在考虑开发体验的同时,仍然十分重视框架的底层安全,虽然屡有安全漏洞被播报,但官方都是第一时间进行修复处理,而且大部分漏洞只要开发者有一定的安全意识都是可以避免的,今年也和国内的几个安全团队建立了合作关系,有助于提前发现和及时修正框架可能被利用的漏洞或者隐患。

规范部署

这一点很多开发者不是特别重视,安全是一个整体性的问题,任何一个环节出问题,带来的后果都是一样的严重,部署的安全策略是一个基础安全问题。

很多开发者往往不按照官方的部署规范进行部署,请务必把你的WEB根目录指向public目录而不是应用根目录,并且不要随意更改入口文件的位置。public目录下面不要放除了入口文件和资源文件以外的其它应用文件。

关闭调试模式

在部署到生产环境的时候,确保你已经关闭了调试模式,可以通过修改环境变量的方式关闭调试模式。

APP_DEBUG=false

无论是本地开发还是生产环境部署,都不建议直接通过修改配置文件的方式开启/关闭调试模式,而应该使用环境变量(本地开发可以通过定义.env文件)。

关闭调试模式后,系统的健康状态和运行监控主要依靠日志或者你使用的监控服务。所以,要养成定时检查日志和运行状态的习惯。

请求变量过滤

永远不要相信用户的输入,这是一句至理名言。尽可能的过滤请求变量能有效防范大部分的漏洞和隐患。

框架建议的获取请求变量的方法是Request类的param方法(如非必要不要再使用get或者post方法获取,更不要使用原生的$_GET/$_POST等方法获取)。

public function index(Request $request){ $name = $request->param('name'); // 在这里可以根据你的业务需求进行更严谨的过滤 // 例如 $name = $request->param('name','','htmlentities,strtolower'); // 或者使用验证器进行专门的验证}对于有明确类型的请求变量,可以在使用param方法的时候使用类型强制转换,例如:

public function index(Request $request){ // 强制转换字符串数据 $name = $request->param('name/s'); // 强制转换整型数据 $name = $request->param('id/d'); // 强制转换浮点型数据 $name = $request->param('score/f');}或者直接使用方法参数获取请求变量

public function index(string $name){ // 在这里可以根据你的业务需求进行更严谨的过滤 // 或者使用验证器进行专门的验证}如果你需要对所有数据进行处理,可以设置全局的过滤方法。对不同的应用需求设置default_filter过滤规则(默认没有任何过滤规则),常见的安全过滤函数包括stripslashes、htmlentities、htmlspecialchars和strip_tags等,请根据业务场景选择最合适的过滤方法。

如果需要获取多个数据,建议使用only方法指定需要获取的变量名称,避免有些不怀好意的数据提交导致权限问题。

public function index(Request $request){ // 指定表单数据名称 $data = $request->only(['name','title']);}当你使用数据库或者模型操作写入数据的时候,也可以指定字段,避免非法和不希望的字段写入数据库。

// 模型User::allowField(['name','title']) ->save($data);// 数据库Db::name('user') ->field(['name','title']) ->insert($data);模型还有一个只读字段的功能能避免你的数据受到外部的修改。

上传检测

网站的上传功能也是一个非常容易被攻击的入口,所以对上传功能的安全检查是尤其必要的。

系统的think\File类提供了文件上传的安全支持,包括对文件后缀、文件类型、文件大小以及上传图片文件的合法性检查,确保你已经在上传操作中启用了这些合法性检查,可以参考手册的上传章节。

SQL注入

ThinkPHP的查询统一使用了PDO的prepare预查询和参数绑定机制,能有效的避免SQL注入的发生。但不代表绝对安全,如果你缺乏良好的代码规范,仍然有可能被利用。

一个最简单的原则就是不要让用户决定你的查询条件(或者字段排序)和控制你的查询数据。

对于一些字符串的查询条件(包括原生查询)或者特殊的查询(包括ORDER部分),需要手动进行参数绑定。

// 错误的Db::query("select * from think_user where id=$id AND status=$statis");// 正确的Db::query("select * from think_user where id=? AND status=?", [ $id, $status]);// 正确的Db::execute("update think_user set name=:name where status=:status", [ 'name' => 'thinkphp', 'status' => 1]);对于使用了whereExp和whereRaw方式的查询,你也需要使用参数绑定。

Db::name('user') ->whereRaw('id > ? AND status = ?',[10, 1]) ->select();使用验证器

对于大量的表单需要验证的情况,建议使用验证器功能统一进行数据的合规验证。验证器的验证操作应该在控制器或者路由阶段使用validate方法进行处理,模型的数据验证功能新版已经取消不再建议使用,模型和数据库操作的时候应该传入经过安全处理过的数据。

XSS攻击

跨站脚本攻击(cross-site scripting,简称 XSS),XSS是一种在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。

在渲染输出的页面中,要对一些数据进行安全处理,防止被恶意利用造成XSS攻击,如果是5.1版本的话,所有的输出都已经经过了htmlentities 转义输出,确保安全。如果是5.0版本的话,你可以自定义一个xss过滤函数,在模板文件中对一些关键内容变量进行函数处理。

CSRF

CSRF 跨站请求伪造是 Web 应用中最常见的安全威胁之一,攻击者伪造目标用户的HTTP请求,然后此请求发送到有CSRF漏洞的网站,网站执行此请求后,引发跨站请求伪造攻击。攻击者利用隐蔽的HTTP连接,让目标用户在不注意的情况下单击这个链接,由于是用户自己点击的,而他又是合法用户拥有合法权限,所以目标用户能够在网站内执行特定的HTTP链接,从而达到攻击者的目的。

开启表单令牌验证,尽量开启强制路由并严格规范每个URL请求,定义单独的MISS路由规则。

遵循请求类型的使用规范并做好权限验证,删除操作必须使用DELETE请求,数据更改操作必须使用POST、PUT 或者 PATCH 请求方法,GET请求不应该更改任何数据。

会话劫持

会话劫持是指攻击者利用各种手段来获取目标用户的session id。一旦获取到session id,那么攻击者可以利用目标用户的身份来登录网站,获取目标用户的操作权限。

有效的防护策略包括:

在每次会话启动的时候,调用regenerate方法。

Session::start();Session::regenerate(true);

更改session配置参数,开启安全选项:

'use_trans_sid' => 0,'httponly' => true,'secure' => true,

升级到安全版本

官方会对一些安全隐患和潜在漏洞进行修复,并且发布一个更为安全的版本。请确认你升级到更安全的版本,确保底层的安全和健壮性。

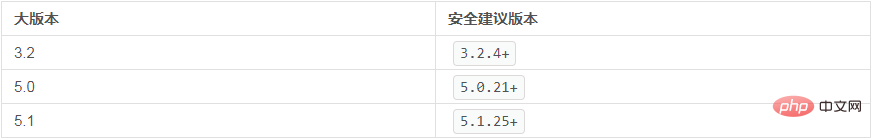

目前各个版本的建议版本如下:

业务逻辑安全

这个属于应用层面的安全,很多漏洞源于某个业务逻辑自身的安全隐患,包括没有做合理的数据验证和权限检查,尤其是涉及资金及财务层面的,一定要做更多的安全检查,并且开启事务。一个好的建议是更多的对应用进行分层设计,减少每层的复杂性,独立的分层设计便于提高安全性。

服务器安全

最后一点是运维阶段需要特别注意的,及时更新服务器的安全补丁,确保没有可利用的公开系统漏洞,包括你的数据库系统安(尤其是数据备份工作)。

,有大量免费的ThinkPHP入门教程,欢迎大家学习!

本文转自:https://blog.thinkphp.cn/789333

以上就是ThinkPHP的安全注意事项的详细内容,更多请关注其它相关文章!

上一条:

ThinkPHP:数据查询的基本原则

下一条:

ThinkPHP:模型三大利器之三(获取器)

- 相关文章

- thinkphp + mongodb项目中数据加载慢问题分析及解决(0个评论)

- thinkphp6框架中封装redis操作类(0个评论)

- thinkphp6框架中实现定时任务功能流程步骤(0个评论)

- Thinkphp5.1框架中实现Session+Redis会话共享流程步骤(0个评论)

- TP5框架版本5.0.10安全漏洞根据官方补丁修复,也是本站安全漏洞修复(0个评论)

- 近期文章

- 在go语言中实现字符串可逆性压缩及解压缩功能(0个评论)

- 使用go + gin + jwt + qrcode实现网站生成登录二维码在app中扫码登录功能(0个评论)

- 在windows10中升级go版本至1.24后LiteIDE的Ctrl+左击无法跳转问题解决方案(0个评论)

- 智能合约Solidity学习CryptoZombie第四课:僵尸作战系统(0个评论)

- 智能合约Solidity学习CryptoZombie第三课:组建僵尸军队(高级Solidity理论)(0个评论)

- 智能合约Solidity学习CryptoZombie第二课:让你的僵尸猎食(0个评论)

- 智能合约Solidity学习CryptoZombie第一课:生成一只你的僵尸(0个评论)

- 在go中实现一个常用的先进先出的缓存淘汰算法示例代码(0个评论)

- 在go+gin中使用"github.com/skip2/go-qrcode"实现url转二维码功能(0个评论)

- 在go语言中使用api.geonames.org接口实现根据国际邮政编码获取地址信息功能(1个评论)

- 近期评论

-

122 在

学历:一种延缓就业设计,生活需求下的权衡之选中评论 工作几年后,报名考研了,到现在还没认真学习备考,迷茫中。作为一名北漂互联网打工人.. -

123 在

Clash for Windows作者删库跑路了,github已404中评论 按理说只要你在国内,所有的流量进出都在监控范围内,不管你怎么隐藏也没用,想搞你分.. -

原梓番博客 在

在Laravel框架中使用模型Model分表最简单的方法中评论 好久好久都没看友情链接申请了,今天刚看,已经添加。.. -

博主 在

佛跳墙vpn软件不会用?上不了网?佛跳墙vpn常见问题以及解决办法中评论 @1111老铁这个不行了,可以看看近期评论的其他文章.. -

1111 在

佛跳墙vpn软件不会用?上不了网?佛跳墙vpn常见问题以及解决办法中评论 网站不能打开,博主百忙中能否发个APP下载链接,佛跳墙或极光..

Copyright·© 2019 侯体宗版权所有·

粤ICP备20027696号